- Home

- Fabricantes

- Perimeter 81

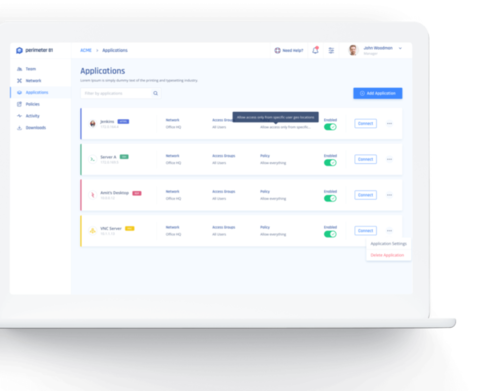

- Zero Trust Application Access

Zero Trust Application Access

Garanta acesso seguro e de abordagem Zero Trust a aplicativos da Web, SSH, RDP, VNC ou Telnet, através de túneis IPSec resilientes - sem um agente.

Fabricante: Perimeter 81

Descrição detalhada do produto

SOLICITE SEU ORÇAMENTO

Mitigação de muita confiança

O ambiente empresarial moderno não garante que cada terminal, usuário e dispositivo na rede seja seguro.

Superar desafios de rede

Os serviços de rede Zero Trust e as configurações SDP atendem aos desafios da rede sem esgotar os recursos ou orçamentos de TI.

Implementar segurança centrada no usuário

Segurança de rede, aplicação de políticas e proteção são facilmente implementadas para todos os usuários, dispositivos, aplicativos e dados.

A solução zero trust mais simples e sem interrupções.

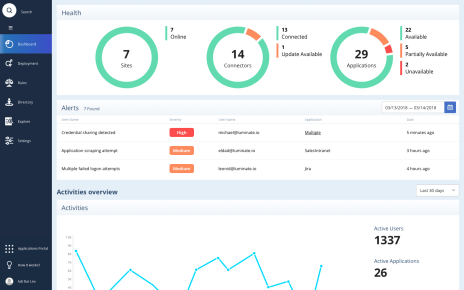

Acesso totalmente auditado

Acesso seguro no nível do aplicativo, auditando, gravando e monitorando totalmente cada sessão. Isso reduz a superfície de ataque e fornece uma solução de segurança distribuída que opera como uma estrutura holística de proteção contra ameaças.

Inspecionar e registrar todo o tráfego

Monitore com precisão a rede, identificando e classificando todo o tráfego, independentemente de portas e protocolos, criptografia ou salto. Isso elimina os métodos que o malware pode usar para ocultar a detecção e fornece contexto completo para aplicativos, conteúdo associado e ameaças.

Controle de acesso com privilégios mínimos

Com uma estratégia menos privilegiada e controle de acesso rigorosamente imposto, as organizações podem controlar interações com recursos com base em atributos relevantes, incluindo acesso a aplicativos, identidade de usuário, grupo e a sensibilidade dos dados acessados.

Proteção avançada contra ameaças

A proteção abrangente contra ameaças conhecidas e desconhecidas, incluindo ameaças em dispositivos móveis, é necessária para oferecer suporte a uma estatura de defesa altamente integrada e em loop fechado que permite, de maneira consistente e econômica, limites de confiança.

Design de alto desempenho

O Zero Trust Application Access do Perimeter 81 minimiza a latência e supera os requisitos de processamento, fornecendo alta disponibilidade, evitando perda de serviço, reduzindo cargas redundantes nos servidores e aumentando o tempo de atividade da sua rede.

Integração abrangente da API

Nossa abrangente API baseada em REST permite uma integração fácil e rápida com ferramentas de gerenciamento, automação e orquestração de terceiros, garantindo proteção para aplicativos virtualizados recém-provisionados ou realocados.

Com o Zero Trust Application Access, as organizações podem experimentar várias vantagens técnicas e comerciais, incluindo:

Atenuando a perda de dados

Melhore drasticamente sua postura de segurança e atenue a perda de dados via visibilidade, ativação segura de aplicativos e prevenção de ameaças.

Eficiência crescente

Simplifique a conformidade com limites de confiança altamente eficazes, segmentando recursos confidenciais em muitos perímetros pequenos, protegidos com base nas permissões do usuário.

Habilitando mobilidade e virtualização

Aumente a capacidade de acomodar iniciativas transformadoras de TI, como computação em nuvem, virtualização de infraestrutura, mobilidade do usuário, redes sociais e muito mais.

Reduzindo o TCO

Reduza o custo total de propriedade (TCO) da segurança de TI, substituindo os produtos pontuais desconectados por uma única plataforma de segurança consolidada.

Maior visibilidade

Com acesso auditado a ambientes em nuvem, aplicativos e serviços locais, o Zero Trust Application Access do Perimeter 81 aumenta a segurança, o monitoramento e a visibilidade, reduzindo o suporte ao suporte técnico.

Maior segurança

Ao criptografar todos os dados e filtrar o tráfego indesejado, as organizações podem impedir que ameaças cibernéticas sofisticadas penetrem nas defesas do perímetro.

Obrigado! Logo entraremos em contato!